Das Setup

Ich hab meine Dateien mit gocryptfs https://wiki.ubuntuusers.de/GoCryptFS/ verschlüsselt.

Diese Dateien landen dann in der Nextcloud.

Das ist für mich ziemlich sicher. Weil keine unverschlüsselten Dateien die Festplatte verlassen.

Weil weder die Ordnerstruktur noch die Dateinamen nachvollziehbar sind.

Warum? Hab ich was zu verstecken? JA! Wir arbeiten für Kunden und deren sensible Daten. Datenschutz und Privatsphäre, ey! Es soll keine Nachvollziehbarkeit geben, wenn (nicht falls) es zu einem Datenleck kommt.

Aus Datenrettungssicht das komplette Gegenteil von optimal. Wenn eine Datei kaputt geht, weiß ich nicht in welchem Verzeichnis die Datei steckt, und wie die Datei heißt.

Bad. Noch schlechter: Wenn jetzt wirklich was passiert!

Der Sync-Super-GAU: Kaputte Daten überschreiben gesunde.

Wenn Daten auf der Festplatte kaputt gehen, ist das schlimm. Passieren kann das schon mal, wenn einzelne Sektoren von Festplatten/SSDs nicht mehr wollen.

Oder weil Ubuntu unerwartet abgeschossen wird.

Aber es geht noch schlimmer!

Was ist, wenn ich diese Daten nun mit der Cloud synce und somit auch auf andere Geräte übertrage.

Die gu(r)te Datei hätte sich besser anschnallen sollen, denn jetzt ist sie verunfallt.

Geht es noch schlimmer?

Noch schlimmer ist es, wenn die Dateien verschlüsselt sind, kaputt gehen und gesynct werden.

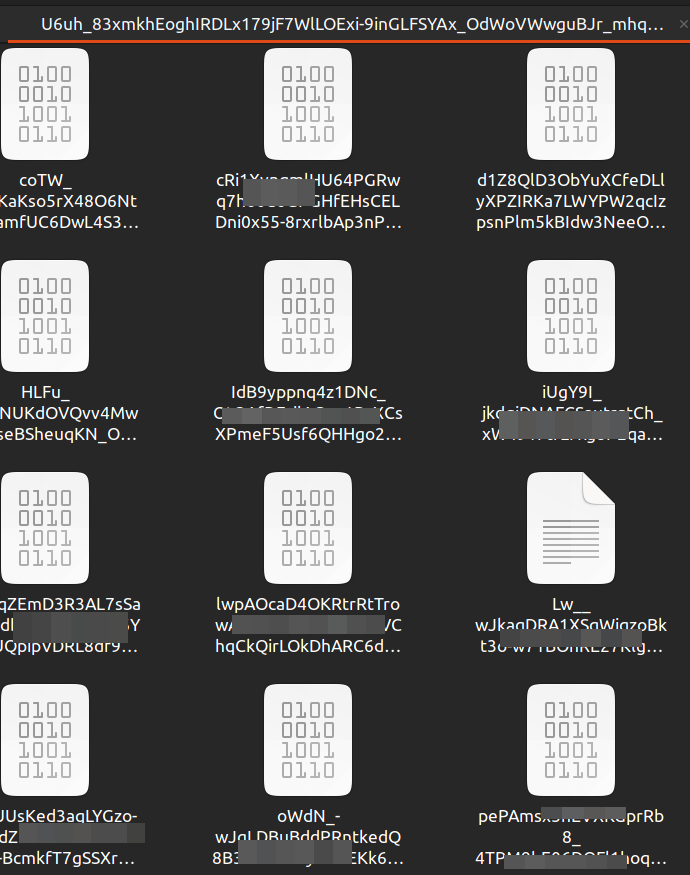

Vor allem dann, wenn man die Dateinamen mitverschlüsselt, so wie hier mit gocryptfs:

Keine Ordnernamen!

Keine Dateinamen!

KEINE ORDNERSTRUKTUR, die ich nachvollziehen kann.

Das ist der Zeitpunkt, wo man sich vielleicht umorientieren sollte.

Irgendwas mit Holz, kein Strom. Irgendwas mit Natur.

Es hilft alles nix, Kopf in den Sand stecken ist keine Option – aber ein Wiki-Eintrag: https://en.wikipedia.org/wiki/Ostrich_effect

Was ist die Lösung? (Schön, dass du nicht frägst, ob es überhaupt eine Lösung gibt, sondern dass du davon ausgehst, dass es eine gibt. Positv denken! Ganz wichtig, in dieser Situation!)

Die Lösung

- Inode Nummer herausfinden

- das verschlüsselte Äquivalent finden

- bei Nextcloud nach Datei suchen

- Versionshistorie öffnen und

- frühere Version herunterladen.

Easy, right?

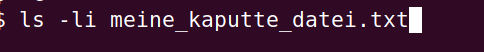

Inode Nummer herausfinden

Easy: ls -li meine_kaputte_datei.txt

Dadurch bekomme ich die Inode-Nummer:

![]()

Also die genaue Position im Dateiverzeichnis

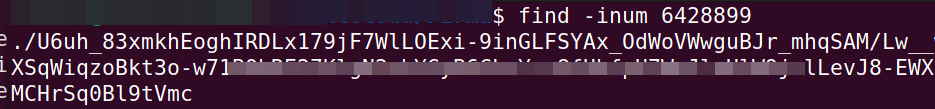

Das verschlüsselte Äquivalent finden

find -inum 6428899

![]()

Bringt folgendes Ergebnis:

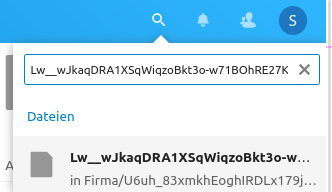

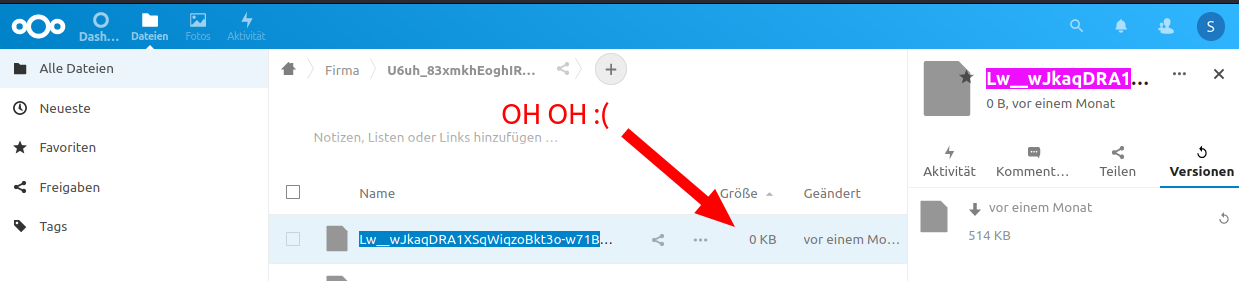

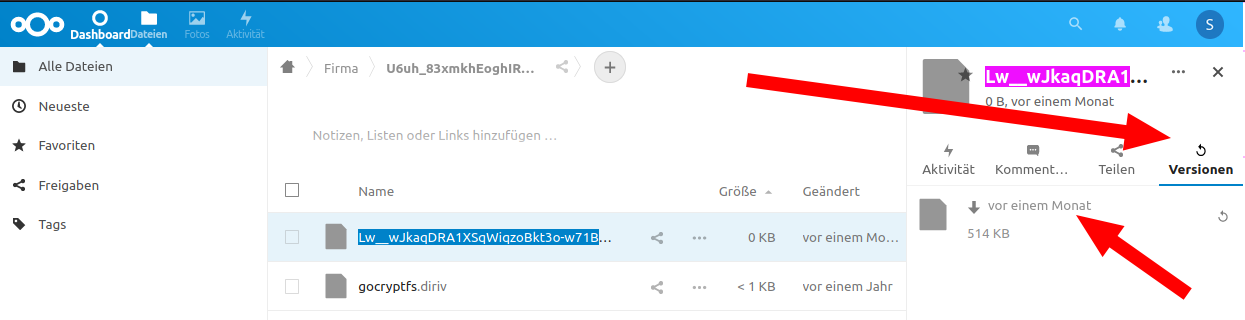

Bei Nextcloud nach Datei suchen

Mit dem Dateinamen

Lw__wJkaqDRA1XSqWiqzoBkt3o-w71BOhRE27KlgN2rbYGyB6CLeY-x8fUbfpU7WeJlaHlW9jvlLevJ8-EWXk40-FPqOIMCHrSq0Bl9tVmc

kann ich jetzt in die Weboberfläche von Nextcloud gehen und danach suchen:

Auf den nicht fett gedruckten Text klicken und man kommt in das richtige Verzeichnis:

Und wir sehen: 0 KB! Das is böse, das tut in der Magengrube weh!

Aber weiter geht’s:

Versionshistorie öffnen

Das ist unsere Rettung!

Dank Nextcloud/Owncloud kommen wir noch an unsere frühere Version heran!

Jetzt nur noch die Datei downloaden. Es kommt die verschlüsselte Datei herbei, ergo muss auch die 0KB Datei-Version im Ordner, wo die verschlüsselten Dateien liegen, überschrieben werden.

Tut euch selber einen gefallen, und sichert alle Daten auch nochmal lokal. Regelmäßig. Wirklich. Regelmäßig! Kauft euch eine gute und günstige SSD wie eine Crucial:

Und dann: SICHERN SICHERN SICHERN!